A SuperGeeks – primeira, maior e melhor escola de programação e robótica para crianças, adolescentes e adultos do Brasil – está com uma vaga em aberto para Auxiliar Administrativa e Comercial na unidade de Concórdia/SC. A posição está em aberto para profissionais do sexo feminino, maior de idade e que estejam cursando (ou já cursaram)…

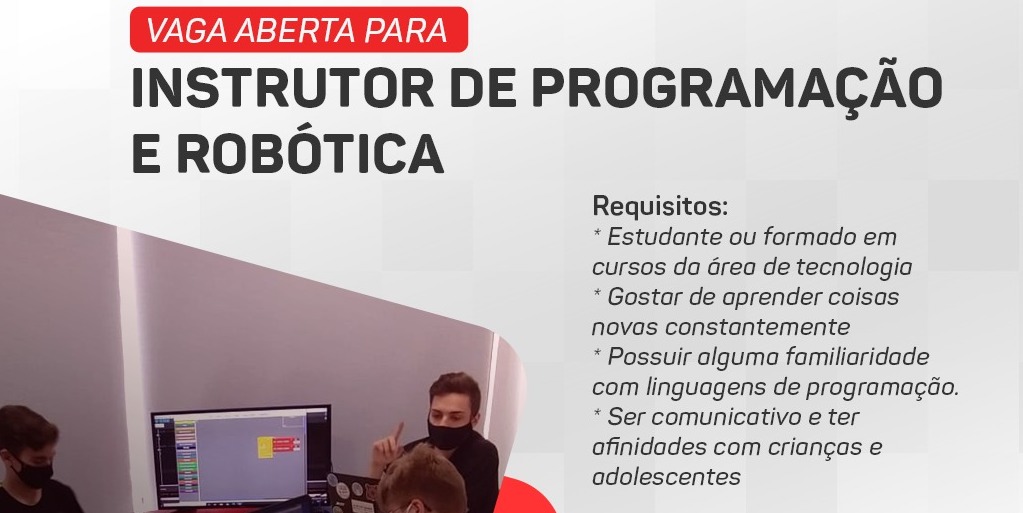

Vaga para Instrutor na SuperGeeks Concórdia

Se você é apaixonado por tecnologia e pelo mundo geek, tem familiaridade com alguma linguagem de programação, curte robótica (Arduino e afins) e adoraria ser pago para aprender mais sobre tudo isso, esta pode ser a sua chance. A SuperGeeks Concórdia está com uma vaga aberta para Instrutor de Programação e Robótica. Os candidatos (de…

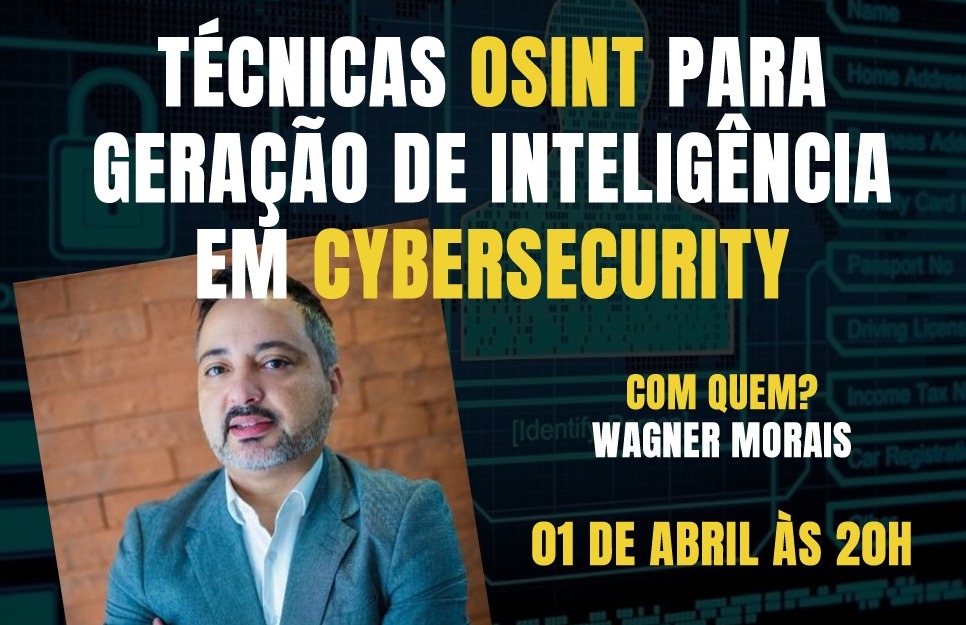

Workshop sobre Geração de Inteligência em Cybersecurity (OSINT)

O Open Source Intelligence (OSINT) refere-se a uma metodologia para se trabalhar com fontes de dados públicos que podem ser usados em um contexto de inteligência cibernética, na qual esse tipo de informação é muitas vezes ignorada pelas ferramentas tradicionais de pesquisa como o Google, por exemplo. No próximo dia 01/04, quinta-feira, vai acontecer um Workshop ON-LINE, GRATUITO…

Curso GRATUITO de Desenvolvimento Web com Go

Eu conheço o Elton Luis Minetto há pelo menos uns 15 anos. Já trabalhamos juntos em projetos e empreendimentos, participamos juntos de vários eventos sobre tecnologia (como ouvintes e/ou palestrantes) e de algumas rodas de cerveja. 🙂 Este primeiro parágrafo é apenas para deixar claro que sou bem suspeito ao falar do Elton. Mas mesmo…

O que a TI tem a ver com a LGPD?!?

A TI é parte FUNDAMENTAL de qualquer projeto de compliance à LGPD (Lei Geral de Proteção de Dados). Mas você sabe identificar quais são os principais aspectos e ferramentas que devem ser levados em conta num programa de conformidade? Nesta série de vídeos produzida pela ConexTI, vamos falar sobre Firewall, Controle e auditoria do acesso web,…

Atualizando pfSense® 2.5 com E2Guardian

Com o lançamento oficial do pfSense® 2.5 CE, volta a tona as boas práticas na hora de fazer upgrade da plataforma e, em especial, dos pacotes extras como o E2Guardian, Sarg, WPAD, etc.. que são adicionados via repositórios extras (ou não oficiais). Se você utiliza no seu servidor pfSense® os pacotes mencionados aqui, graças ao trabalho…

LGPD: O que minha empresa GANHA com isso?

A primeira vista a LGPD (Lei Geral de Proteção de Dados) soa como sendo mais uma obrigação legal que recai sobre o dia-a-dia já conturbado das empresas brasileiras. O histórico de um número elevadíssimo de leis e marcos regulatórios no país, pode facilmente dar esta impressão. Um projeto sério de compliance à LGPD pode trazer inúmeros benefícios…

Ransomware no STJ: Como proteger a sua rede?

Se você não mora em outro Planeta, deve ter ficado sabendo sobre a onda de “invasões” que acometeram o STJ e vários outros órgãos públicos brasileiros, como é o caso do Ministério da Saúde e Secretaria de Economia do DF. Na prática, segundo dados oficiais e extra-oficiais, o que aconteceu não foram exatamente invasões externas…

Seu filho(a) está seguro na Internet?

Numa live bastante informal e didática, proposta pelas SuperGeeks Concórdia e Canoas, abordamos vários aspectos sobre a segurança das crianças e adolescentes na Internet. Será que seu filho(a) está realmente seguro enquanto navega ou joga na web? Você se preocupa com isso e, mais importante, que medidas de controle e proteção você costuma tomar? Durante…

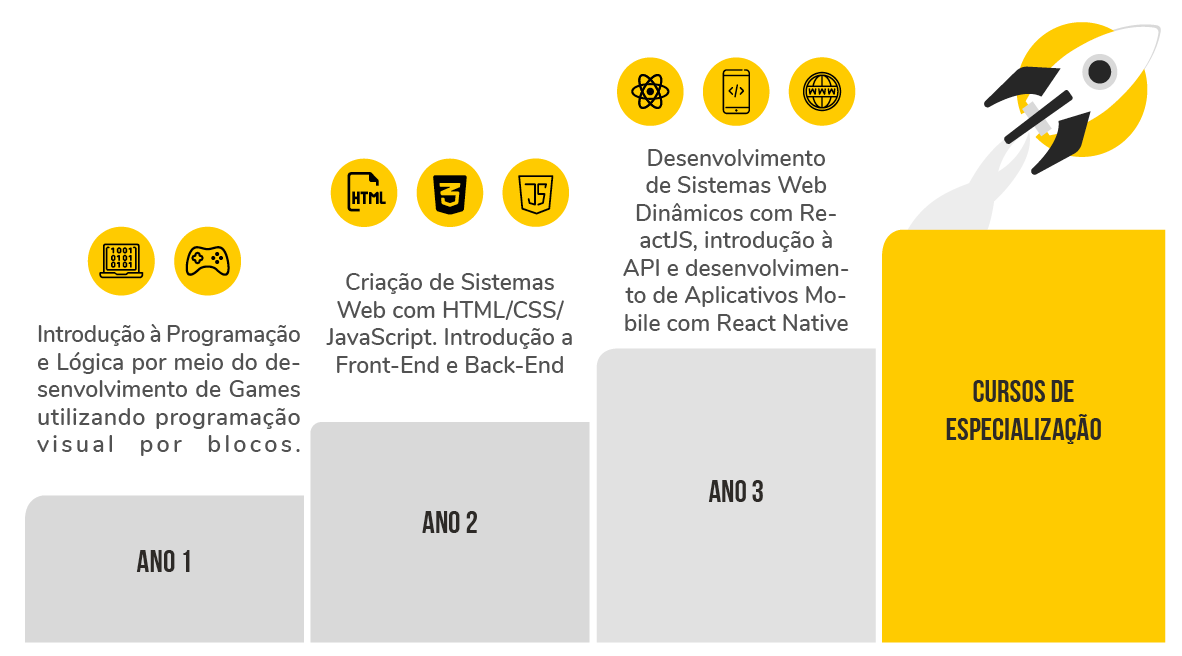

MasterGeeks: Você com uma carreira de sucesso como programador!

Nunca o mundo precisou tanto de programadores quanto atualmente. Um número cada vez maior de sites e aplicativos espalhados pela internet tornou este profissional desejado pelas mais diversas áreas e tipos de negócios. Excesso de vagas e ausência de mão de obra qualificada. Esta é a realidade do mercado de tecnologia no Brasil, que deve…